11-12 сентября 2025 года в Москве состоялась девятая ежегодная конференция Moscow Forensics Day, организованная компанией «МКО Системы» при поддержке партнеров «Эккаунт-Бест», ACELab, «СерчИнформ», «Элетек», Ester Solutions, Zero eDiscovery, группы компаний ЦРТ и «ЛАН-ПРОЕКТ». Мероприятие вновь стало центральной площадкой для профессионалов в области цифровой криминалистики и информационной безопасности. Встреча прошла в столичном пространстве Pulsar и объединила 20 спикеров и сотни участников со всей России и из стран СНГ. Насыщенная программа конференции охватила широкий спектр тем: от технических решений и методик экспертизы до кибершпионажа, анализа вредоносного ПО и юридических аспектов расследований.

Первый день: цифровая криминалистика

Открыл программу конференции Владимир Грешнов («Элетек»), который представил линейку устройств «Элемент» для быстрого и безопасного извлечения, копирования и анализа цифровых данных. Он рассказал, как с помощью компактных комплексов можно снимать информацию с ПК, флешек и жестких дисков без разборки устройств, с сохранением целостности исходной информации. Устройства управляются через мобильное приложение и обеспечивают скорость копирования до 1 ГБ/с.

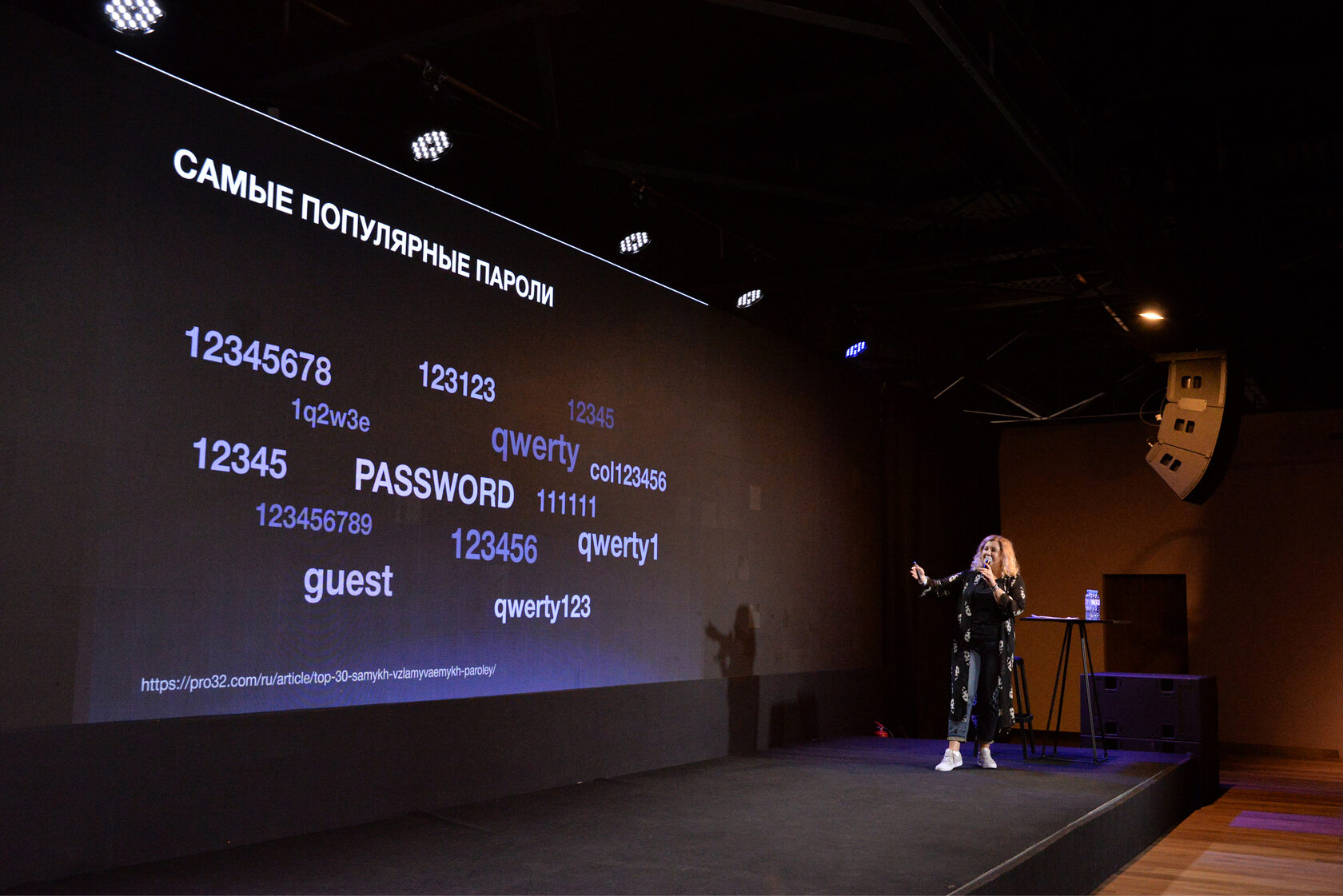

Продолжила техническую часть Валерия Вахрушина («МКО Системы») с докладом о разработке компании, модуле «МК Брутфорс» — решении для автоматизированного подбора паролей. Модуль поддерживает словарные и масочные атаки, работает с широким спектром форматов (зашифрованные резервные копии iTunes, Android, Huawei HiSuite, физические образы Android и др.), использует мощности GPU и CPU и имеет интуитивный интерфейс, не требующий глубоких технических знаний. Такое решение позволяет эффективно работать даже без профильной подготовки.

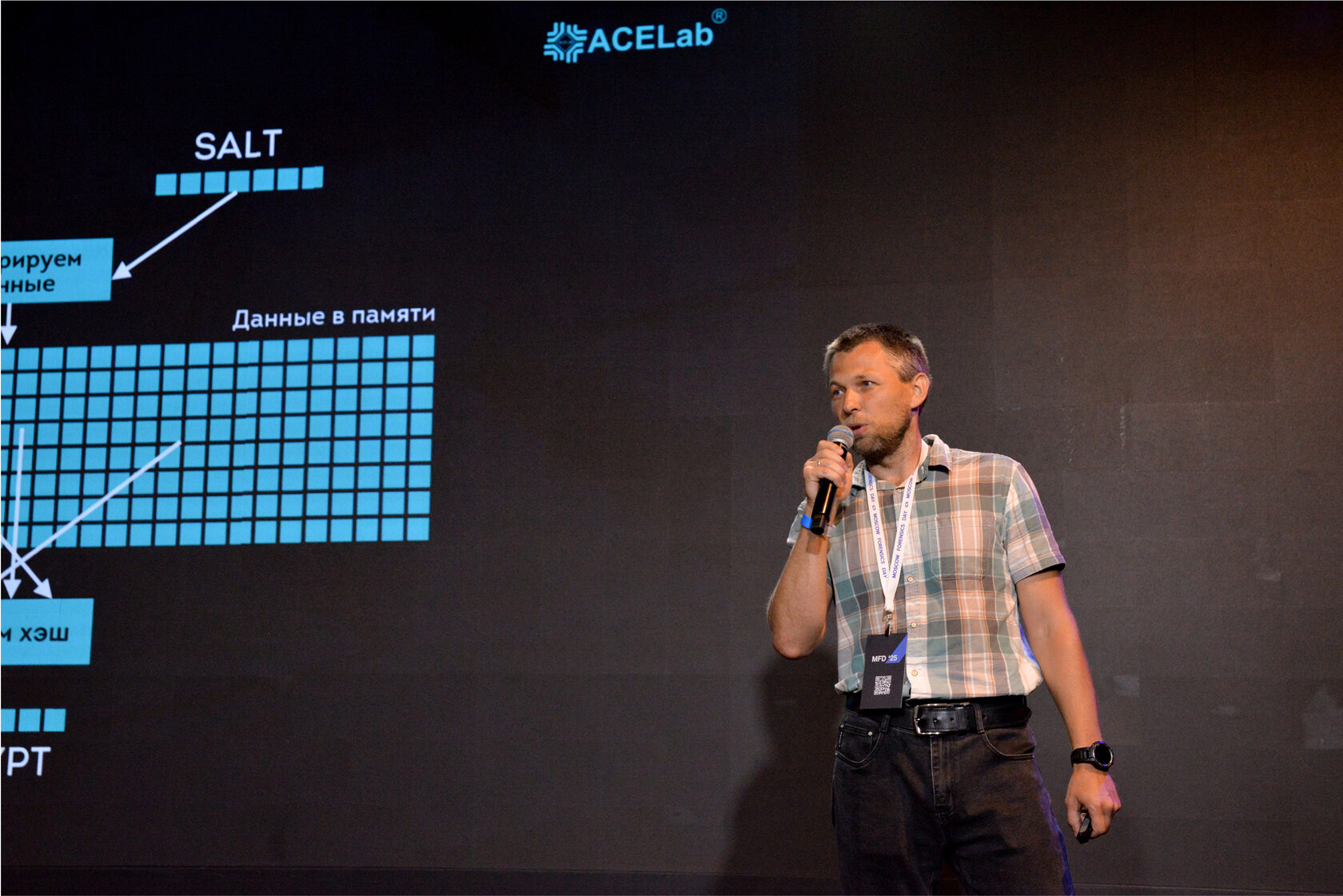

Практический фокус поддержал Вячеслав Чикин (ACELab), рассказавший об особенностях ускорения перебора паролей мобильных устройств. Спикер описал алгоритмы, выделил ключевые параметры, влияющие на сложность подбора, и объяснил, как характеристики памяти и архитектура сказываются на производительности CPU и GPU.

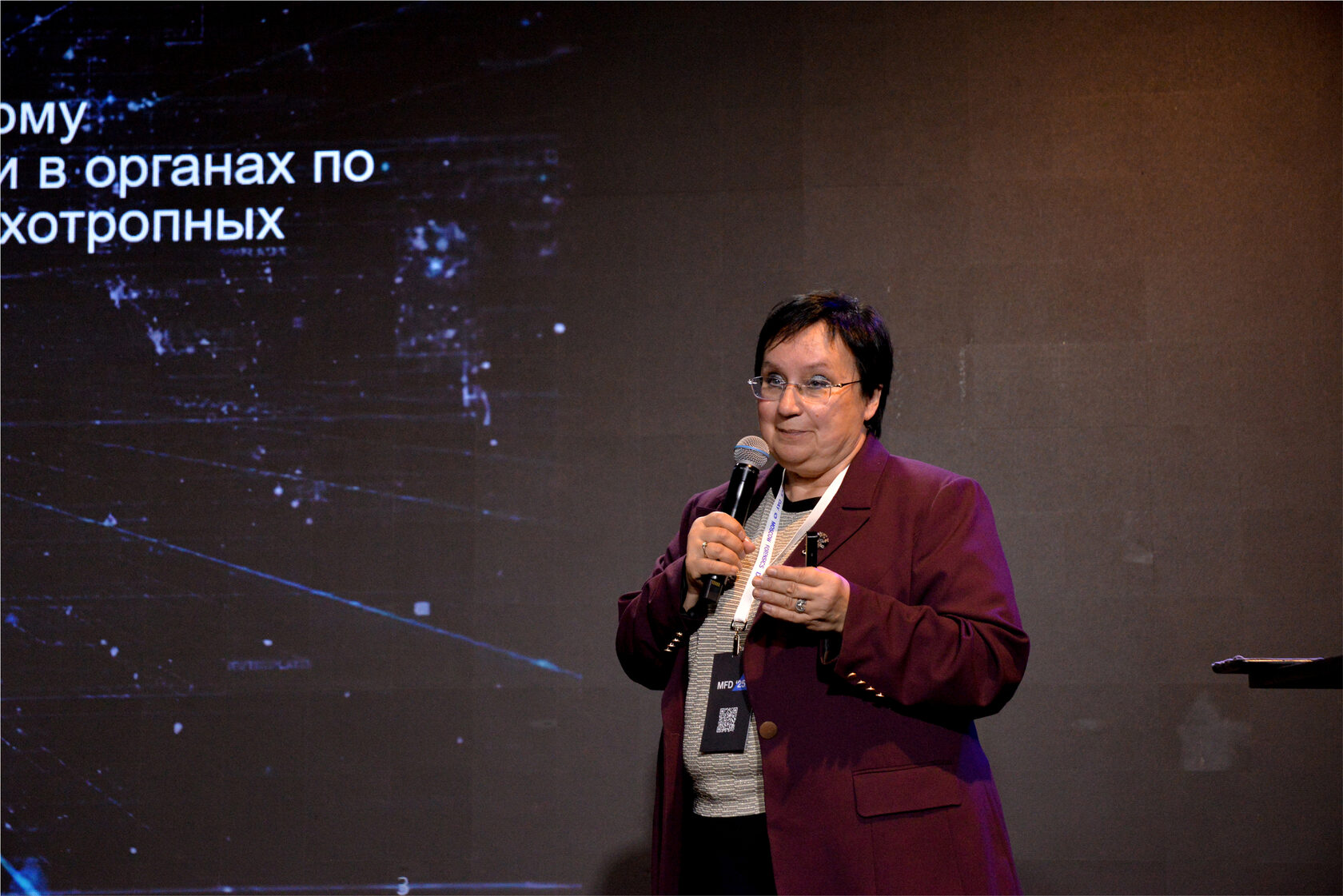

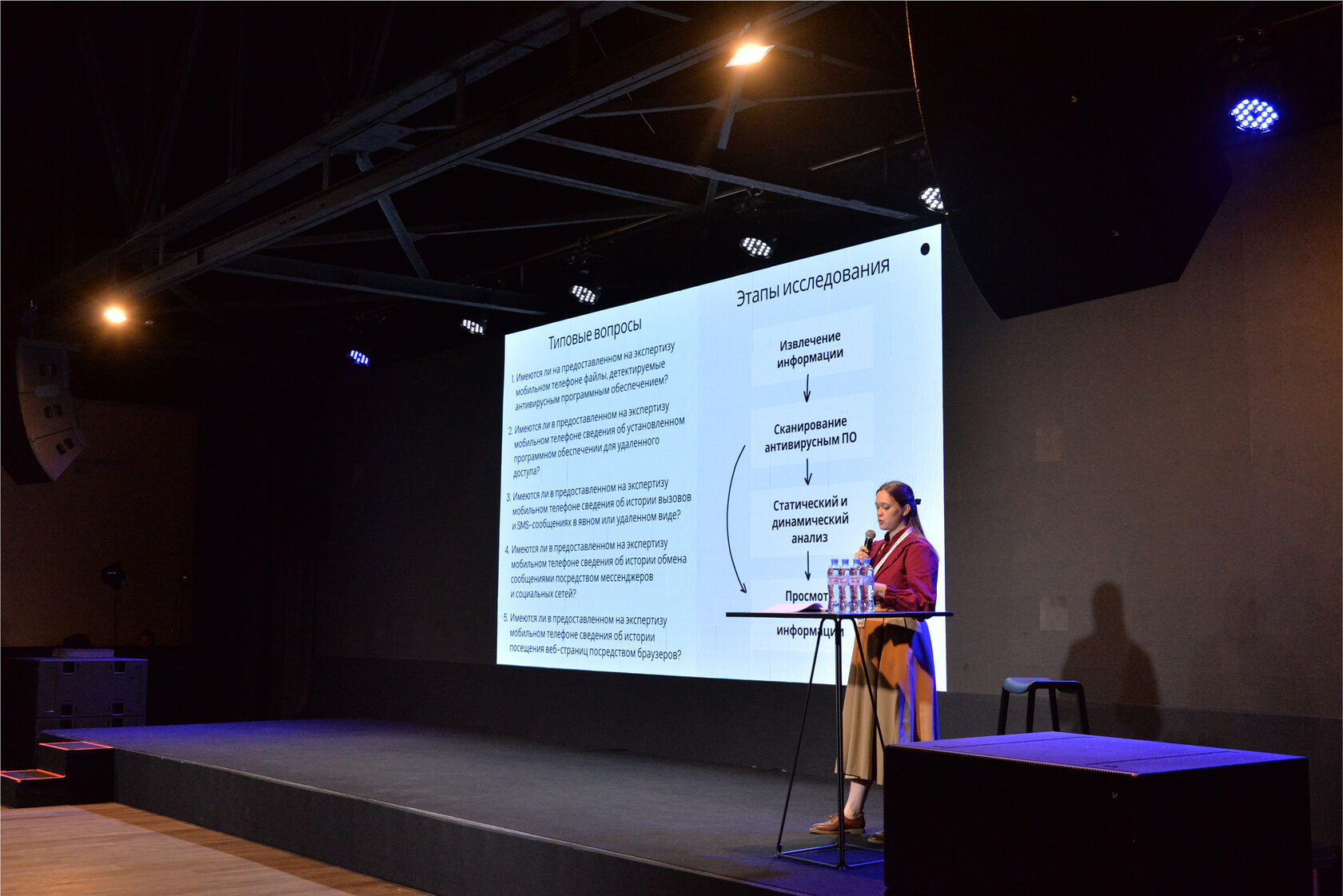

От технической оптимизации перешли к вопросам методологии. Ольга Тушканова рассказала о новой типовой методике экспертного исследования мобильных устройств и их компонентов, утвержденной в 2025 году. Методика учитывает расширенный перечень гаджетов (включая носимые устройства), уточненные требования к программно-аппаратным комплексам, рекомендации по извлечению зашифрованных данных и работе с облачными токенами.

Практическую направленность первого дня продолжил Алексей Москвичев («МКО Системы»), поделившийся опытом применения цифровой криминалистики в делах о кражах денежных средств с использованием технологии NFC. Он отметил значительный рост подобных инцидентов за последний год и подробно описал популярные схемы мошенничества, включая работу приложений для кардинга. Спикер показал кейс реального расследования, где удалось восстановить действия злоумышленника по цифровым следам.

Тематика угроз получила развитие в выступлении Игоря Зайцева («Эккаунт-Бест»), посвященном применению беспилотников в боевых и тыловых операциях. Он рассказал о задачах БПЛА в тактической разведке, взаимодействии между подразделениями, а также описал методы противодействия новым угрозам.

Из полевых условий вернулись к анализу цифровых носителей: следующий спикер Сергей Еремин («ЛАН-ПРОЕКТ») представил обновленную версию программного комплекса VR-EXPERT. Это российское решение, внесенное в реестр отечественного ПО, которое предназначено для анализа автомобильных и стационарных видеорегистраторов. Оно поддерживает работу с разными файловыми системами, восстанавливает поврежденные записи, распознает номера и объекты в кадре с помощью встроенного искусственного интеллекта. В сравнении с зарубежными аналогами VR-EXPERT показал лучшую адаптацию к российской практике.

Далее Наталия Котова (ЭКЦ УМВД России по Ярославской области) представила доклад об исследовании мобильного шпионского трояна SpyNote. Она описала жизненный цикл вредоносного ПО, методы обхода двухфакторной аутентификации, маскировку под легитимные приложения и перехват пользовательских сообщений. Спикер поделилась практическим опытом анализа, рассказала об используемых инструментах и этапах цифровой экспертизы.

Следующим выступил Андрей Шавловский (СЭЦ СК России), который рассказал о возможностях динамического анализа компьютеров на базе macOS и его роли в цифровом расследовании. Он отметил, что сочетание статических и динамических методов позволяет получить более полную картину пользовательской активности. Спикер также уделил внимание методам подбора паролей и интерпретации полученных данных для получения доступа к защищенной информации.

Первый день завершил Игорь Бедеров (T. Hunter) докладом о методах цифровой деанонимизации владельцев и администраторов веб-ресурсов. Он представил план расследования, охватывающий доменную аналитику, изучение DNS-записей, WHOIS и его архивов, анализ внешнего трафика, гиперссылок, файлов и метаданных. Спикер отметил важность комплексного подхода, при котором даже косвенные цифровые следы могут привести к идентификации конкретных лиц.

Второй день: информационная безопасность

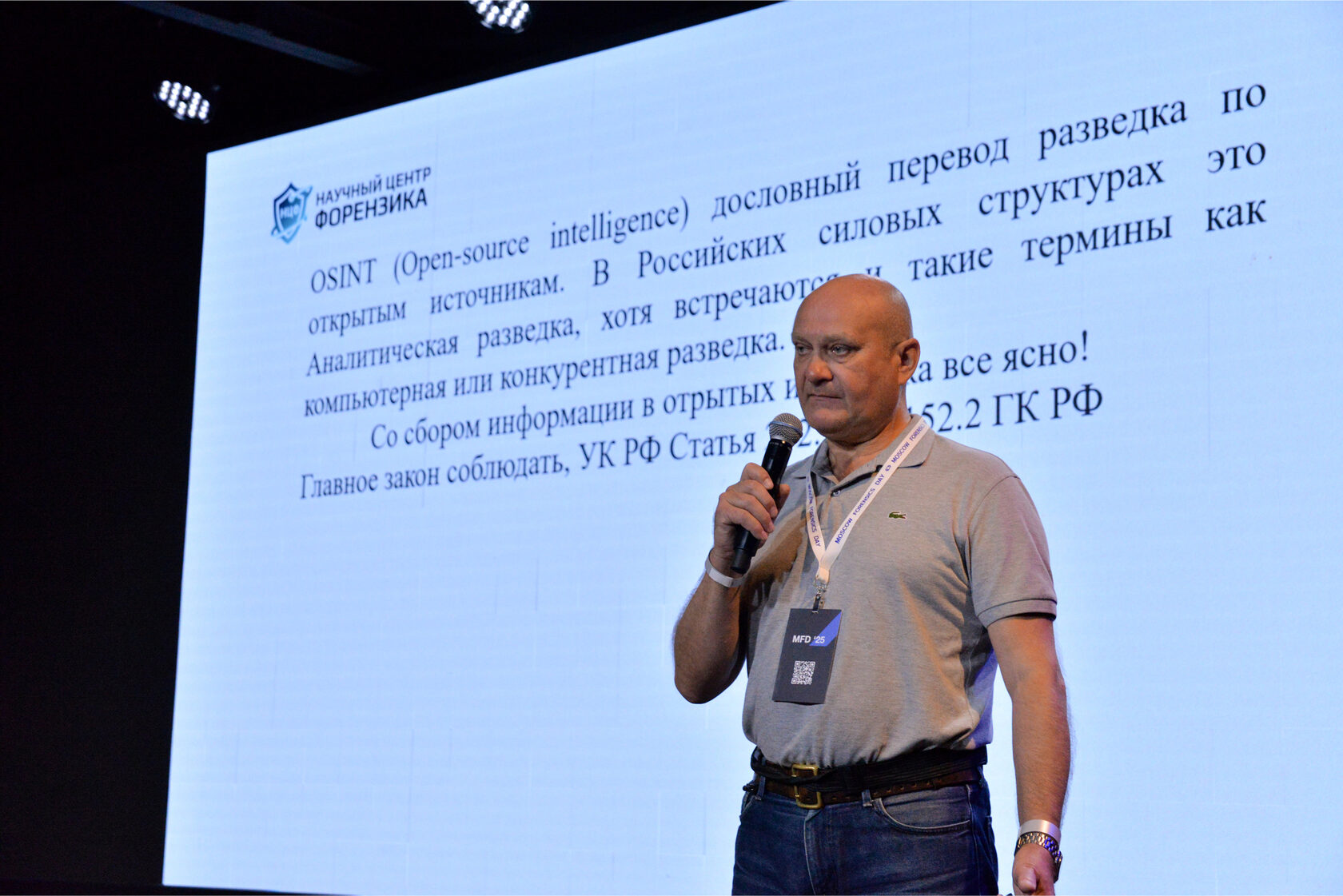

Второй день открыл Юрий Баркалов (Научный центр «Форензика») с докладом о возможностях и угрозах, связанных с OSINT — разведкой по открытым источникам. Он показал, как публичная информация может использоваться как в целях расследования, аудита и оценки рисков, так и для киберпреступлений, включая шантаж, социальную инженерию и таргетированные атаки. Особое внимание спикер уделил юридическим аспектам: от сбора персональных данных до «анти-OSINT» подходов, направленных на защиту от подобных угроз.

Тему целенаправленных атак продолжил Алексей Шульмин («Лаборатория Касперского»), рассказавший об активности APT-группы Librarian Likho. Эта группировка сочетает кибершпионаж с финансово мотивированными действиями и, предположительно, связана с зарубежными спецслужбами. Спикер подробно описал цепочку атаки, от фишингового письма до полного захвата системы, и показал, как злоумышленники маскируют вредоносный код и отключают защиту для доступа к данным.

Далее Владислав Азерский (F6) представил доклад о криминалистическом анализе приложений на платформе UWP (Universal Windows Platform). Он объяснил, как работают MSIX-пакеты, какие цифровые следы они оставляют и каким образом могут использоваться злоумышленниками для обхода защитных механизмов Windows, а также дал практические рекомендации по снижению рисков.

После погружения в технологии Никита Вьюгин («МКО Системы») предложил взгляд со стороны управления: его выступление было посвящено осознанному выбору ИБ-инструментов. Он развеял популярные мифы о зрелости решений вроде DLP, SIEM и EDR, подчеркнув, что без стратегических целей даже самые продвинутые системы становятся «пылесосами бюджета». Одним словом, безопасность должна соответствовать реальным задачам бизнеса, а не маркетинговым обещаниям.

Тематика глубинного анализа систем получила развитие в выступлении Максима Суханова (CICADA8), который рассказал о значении обратной разработки в цифровой криминалистике. Он привел примеры, где документация не отражала поведение ПО или операционной системы. Спикер напомнил, что реверс-инжиниринг — это не только инструмент анализа, но и способ верифицировать источники информации и находить критические несоответствия.

Разговор о практиках реагирования на инциденты продолжился в докладе Константина Титкова (Газпромбанк), который сосредоточился на действиях в условиях полной компрометации инфраструктуры. Он объяснил, как действовать в ситуации, когда инфраструктура зашифрована, а данные украдены. Доклад включал практические схемы реагирования и советы по подготовке организации к подобным сценариям заранее.

Необычный, но важный акцент был сделан и на роли пользовательского интерфейса в цифровом расследовании. Никита Павлов (Zero eDiscovery) показал, как хорошо спроектированный UI/UX способен снизить нагрузку на специалиста, ускорить поиск и минимизировать ошибки. На примере реального кейса он продемонстрировал, как качественный интерфейс может сэкономить до 30 минут работы при расследовании одного инцидента.

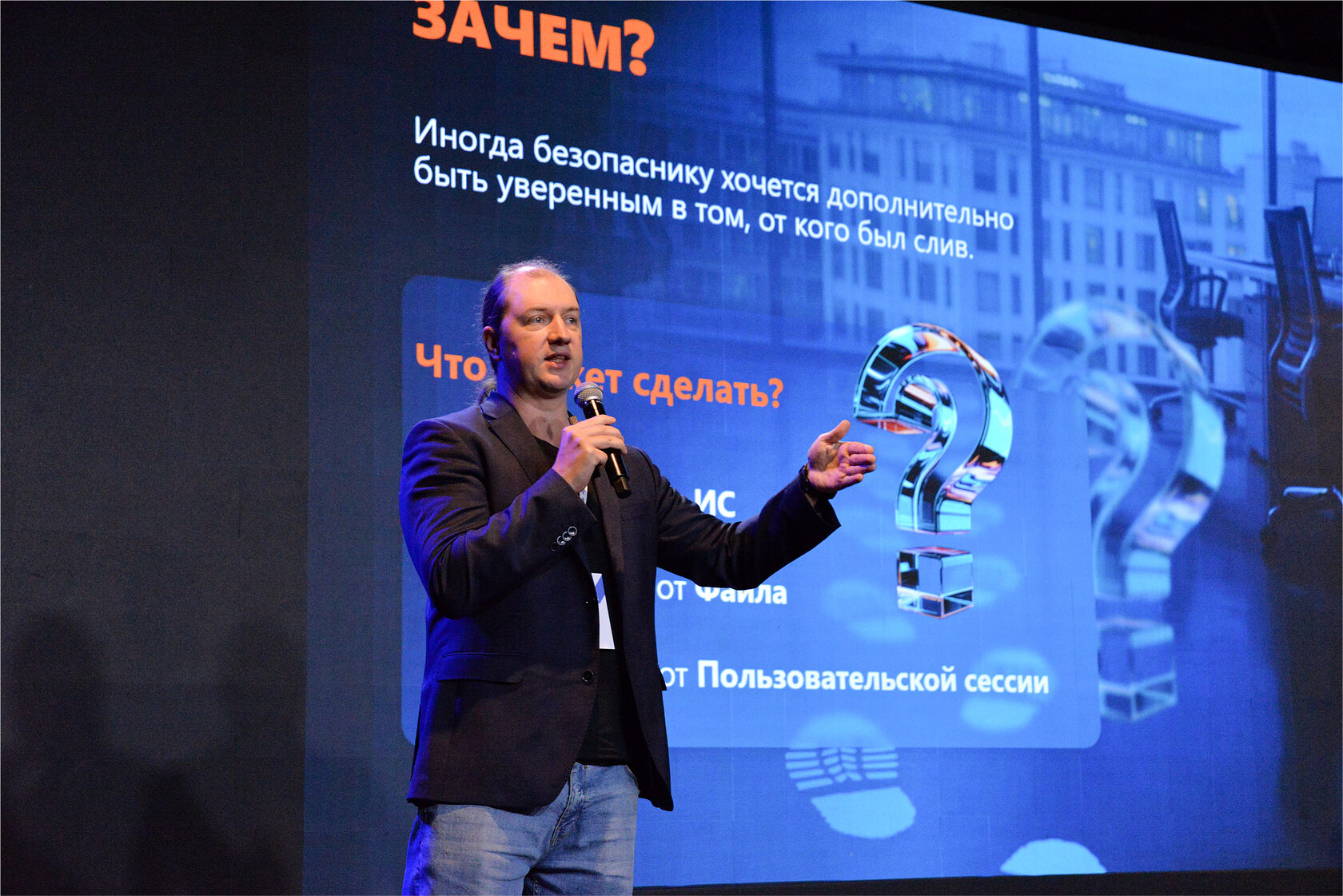

Методы отслеживания утечек через стеганографию стали темой следующего выступления Алексея Дрозда («СерчИнформ»). Спикер рассказал о встраивании скрытых меток на уровне файлов, пользовательских сессий и даже визуального интерфейса, а также о технических ограничениях этого подхода. Алексей подчеркнул, что наилучшие результаты достигаются при комбинации методов, в зависимости от типа данных и канала утечки.

Актуальной оказалась и тема судебной экспертизы государственных автоматизированных систем. Олег Безик («Лаборатория цифровых исследований») поделился наблюдениями о сложностях работы с такими ИТ-продуктами, которые нередко исследуются в условиях отсутствия документации и неочевидных критериев. Доклад включал рекомендации по подготовке к экспертизе: от сбора исходных материалов до формулировки вопросов эксперту и выбора квалифицированных специалистов с соответствующим образованием и опытом.

Завершил конференцию руководитель группы проектов группы компаний ЦРТ Михаил Инкин с докладом о том, как аудио- и видеоданные могут стать полноценными цифровыми доказательствами в криминалистических расследованиях с использованием аппаратно-программного комплекса «ИКАР Лаб». Он показал, как современные технологии позволяют выявлять подделки и подтверждать подлинность записей. Среди решений — детектор видеодипфейков для распознавания фейковых лиц в кадре с точностью более 85%, детектор спуфинга на фонограммах и модуль EdiTracker, фиксирующий признаки цифрового вмешательства. Отдельное внимание было уделено и другим продуктам ЦРТ, охватывающим весь цикл криминалистического анализа: от сбора и обработки данных до подготовки экспертных заключений.

Финальное выступление стало примером того, как современные технологии превращаются в рабочие инструменты эксперта. Ориентация на практические методики уже давно стала визитной карточкой Moscow Forensics Day. Главное, что объединило всех участников Moscow Forensics Day 2025, — это возможность обменяться опытом, познакомиться с передовыми инструментами и обсудить задачи, с которыми ежедневно сталкиваются специалисты.

Мы благодарим всех спикеров за содержательные выступления, участников — за живой интерес, а партнеров — за поддержку. До встречи в следующем году, на десятой, юбилейной, конференции Moscow Forensics Day 2026!

Финальное выступление стало примером того, как современные технологии превращаются в рабочие инструменты эксперта. Ориентация на практические методики уже давно стала визитной карточкой Moscow Forensics Day. Главное, что объединило всех участников Moscow Forensics Day 2025, — это возможность обменяться опытом, познакомиться с передовыми инструментами и обсудить задачи, с которыми ежедневно сталкиваются специалисты.

Мы благодарим всех спикеров за содержательные выступления, участников — за живой интерес, а партнеров — за поддержку. До встречи в следующем году, на десятой, юбилейной, конференции Moscow Forensics Day 2026!