Изначально одноразовые виртуальные машины (disposable VM) создавались для благих целей: запуска подозрительных программ в изолированной среде, анализа потенциально вредоносных вложений и безопасной работы в Интернете. Они стали частью инструментов кибербезопасности, позволяющих минимизировать риски заражения и утечки данных. Однако с течением времени эти инструменты обрели другое применение. Благодаря своей способности «самоудаляться» после завершения сессии, одноразовые виртуальные машины стали удобным способом скрыть цифровые следы. Сегодня их активно используют не только для защиты, но и для организации преступной деятельности, где в приоритете анонимность и сложность восстановления доказательств. Как действовать специалисту цифровой криминалистики в таком случае? Попробуем разобраться.

Как устроена виртуальная машина

Виртуальная машина (VM) — это цифровой клон компьютера, работающий внутри другой операционной системы. Она полностью изолирована от основной среды, может использовать собственную ОС, набор программ, драйверов и пользовательских данных. Управление виртуальными машинами осуществляется через гипервизоры — специальные программные слои, которые делят ресурсы между хостовой системой и виртуальными экземплярами. Гипервизоры делятся на два типа: одни взаимодействуют с «железом» напрямую и чаще применяются на серверах, другие работают внутри уже установленной операционной системы — такие чаще используют на пользовательских устройствах. И те, и другие активно используются как в корпоративной среде, так и в частных целях, включая, к сожалению, и теневые схемы.

Обычные VM как источник цифровых улик

Классические виртуальные машины, такие как VMware Workstation, создают множество цифровых артефактов, каждый из которых может иметь значение для судебной экспертизы. Все данные виртуальной машины хранятся в виде файлов на физическом диске, и доступ к этим файлам позволяет проводить комплексный анализ. Ключевым элементом является файл виртуального диска (.vmdk), который содержит полное содержимое виртуальной среды. Не менее важен файл памяти (.vmem), который представляет собой аналог оперативной памяти реального компьютера: он может содержать учетные данные, историю браузера, переписку и другие данные. Файлы журналов (.log) фиксируют действия пользователя и историю состояний виртуальной машины. Конфигурационные файлы (.vmx, .vmxf) содержат технические параметры виртуальной машины, а файл .nvram сохраняет информацию BIOS. Цифровые следы работы виртуальной машины можно проанализировать при помощи таких многофункциональных инструментов, как ПО «Мобильный Криминалист», и использовать в качестве доказательств.

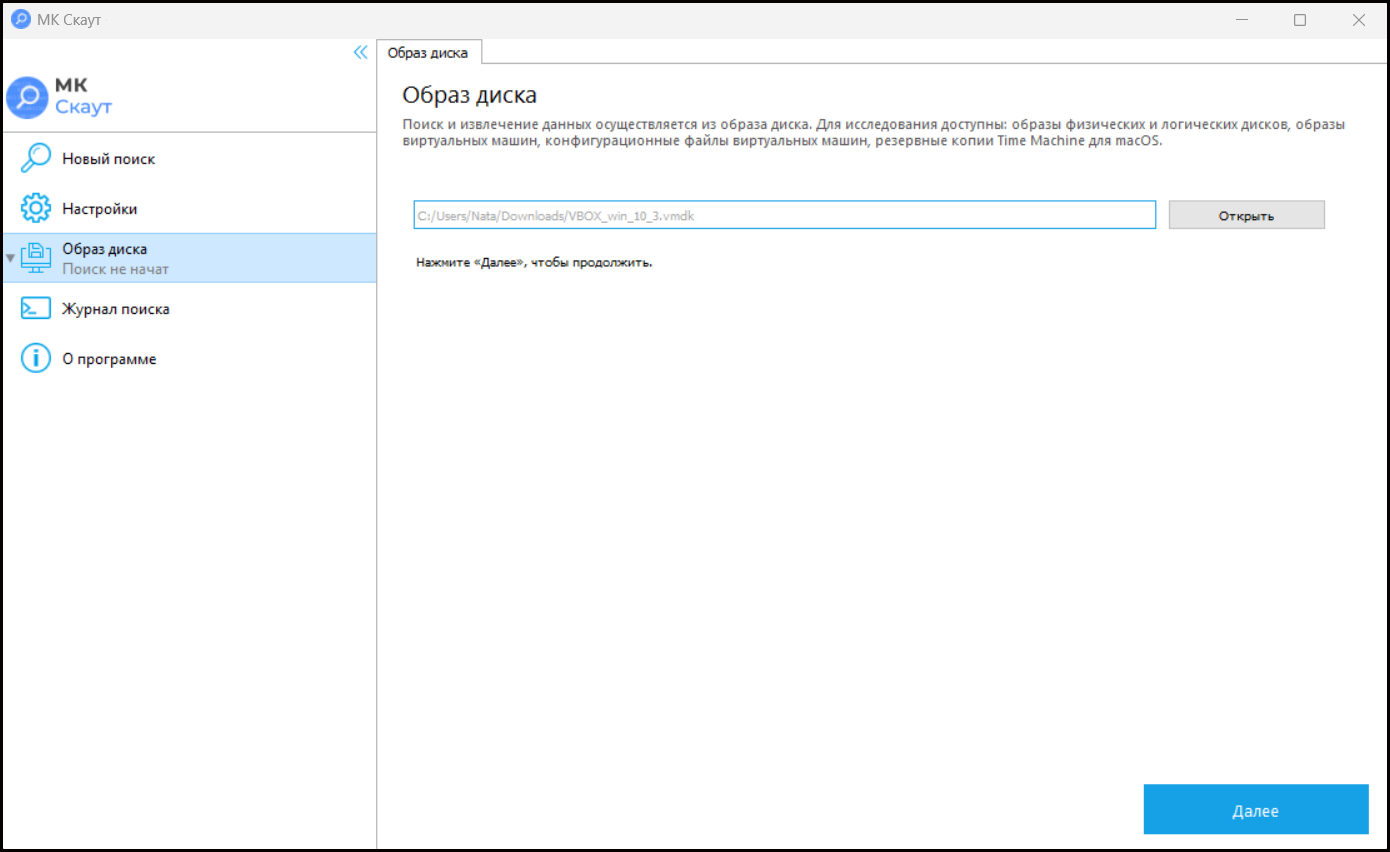

Чтобы загрузить файл виртуальной машины для исследования в модуль «МК Скаут», необходимо в основном меню «Мобильного Криминалиста» в разделе «Данные ПК» выбрать пункт «Физический образ или файловая система Windows/macOS/Linux» и добавить соответствующий файл формата .vmdk или аналогичных ему .vdi, .vhd, .vhdx.

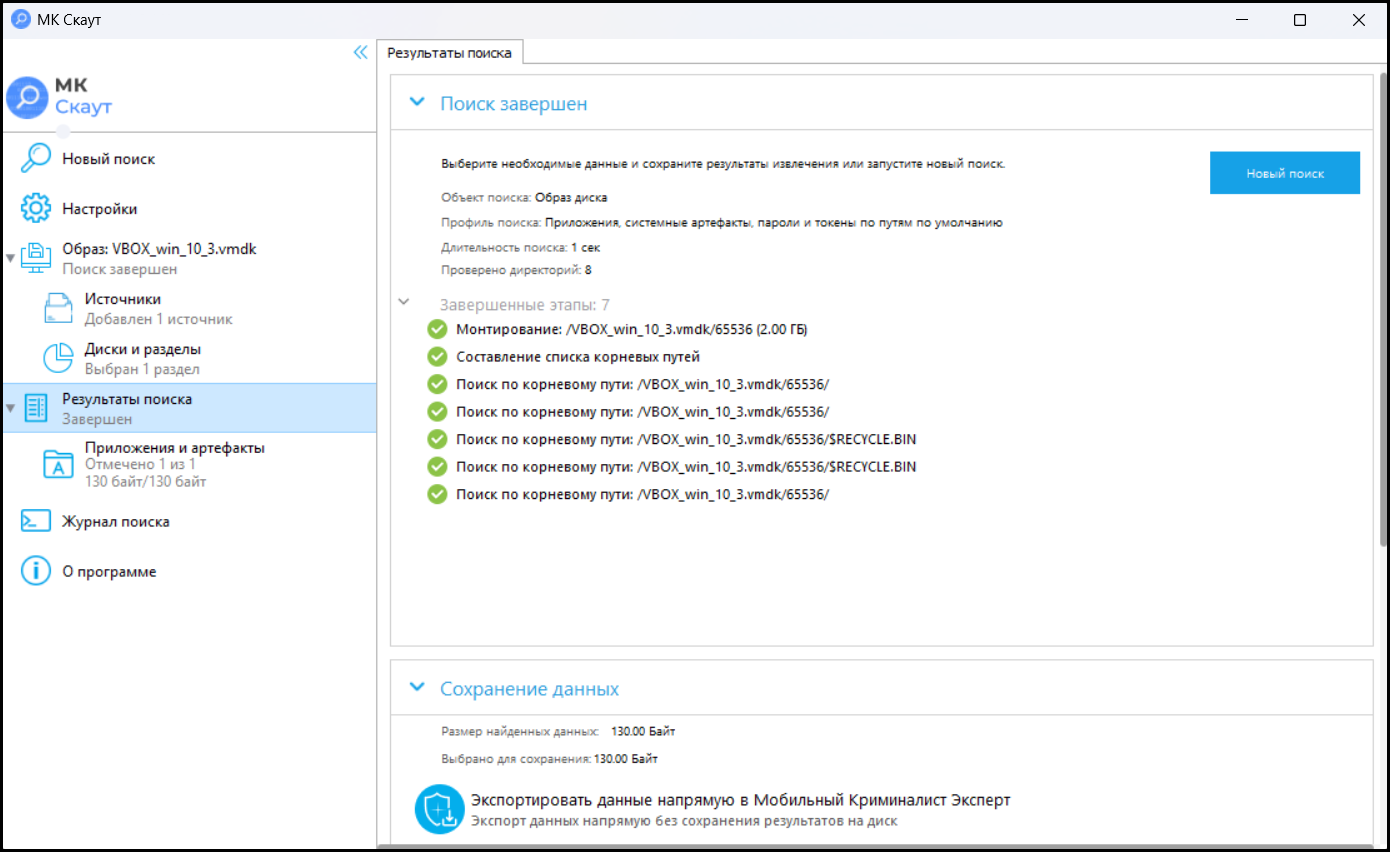

После этого следует выбрать стандартный профиль поиска или настроить пользовательский, дождаться завершения извлечения данных, а затем передать их в «Мобильный Криминалист» для дальнейшего анализа либо сохранить на устройство.

Чем отличаются одноразовые виртуальные машины

В случае с одноразовыми VM все работает по-другому. Эти виртуальные машины создаются для краткосрочного использования. Как только пользователь завершает работу, все содержимое, в том числе приложения, файлы и настройки, автоматически уничтожается. Ни ни логов, ни содержимого среды и не остается, вот почему в криминалистике они стали серьезным вызовом: к моменту начала исследования специалистом одноразовой виртуальной машины может уже не существовать, а все доказательства исчезнут вместе с ней.

Как преступники используют одноразовые VM

Не трудно предположить, что возможности одноразовых виртуальных машин активно эксплуатируются злоумышленниками. Они применяются для анонимного доступа в Интернет, запуска вредоносных скриптов и программ без риска последствий, отправки фишинговых писем, тестирования эксплоитов и обхода антивирусов. Иногда используются цепочки вложенных VM, где одна виртуалка работает внутри другой. Как в цифровой матрешке, каждый уровень скрывает предыдущий, и для специалиста такая архитектура превращается в настоящую черную дыру.

Почему это становится проблемой

Если не удалось зафиксировать активность машины в момент ее работы, то позднее восстановить что-либо практически невозможно. Даже если на устройстве останется гипервизор и удастся доказать, что он запускался, это еще не значит, что можно подтвердить факт использования одноразовой VM.

Что можно сделать уже сейчас

В данный момент не существует официальных стандартов, инструкций или сертифицированных инструментов, заточенных под анализ действий пользователя, использовавшего одноразовую VM. Несмотря на сложность задачи, можно попробовать применить некоторые решения. Один из вариантов — фиксация оперативной памяти до завершения сессии. Если успеть снять дамп, то в нем можно обнаружить сохранившиеся артефакты. Этот подход требует высокой скорости и скоординированных действий и иногда становится единственным шансом получить хоть какие-то данные. Еще один путь — тщательный анализ логов гипервизора, временных файлов, следов в реестре и сетевой активности. Иногда по косвенным признакам удается установить факт работы одноразовой виртуальной машины, а возможно, и получится восстановить отдельные детали цифрового поведения пользователя.

Учимся ловить то, что исчезает

Одноразовые виртуальные машины — инструмент, который меняет саму природу цифровых расследований. Ожидается, что эта технология будет становиться все более доступной и изощренной. В настоящее время она ставит специалистов в положение, где успех зависит от скорости и точности реагирования, но, к сожалению, вовсе не гарантирован. Возможно, в будущем появятся специализированные средства мониторинга и новые протоколы действий, которые позволят хотя бы частично фиксировать активность одноразовых VM. Пока же они остаются головоломкой для криминалистов, поставившей под сомнение старые подходы к расследованиям и анализу инцидентов.